Apache Seata反序列化漏洞来袭,启明星辰提供解决方案

Apache Seata 是一款开源的分布式事务解决方案,致力于在微服务架构下提供高性能和简单易用的分布式事务服务。

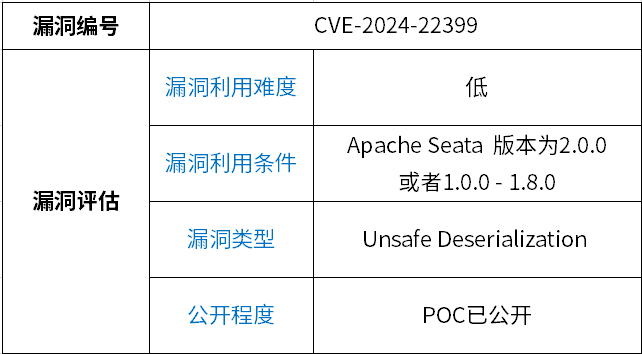

2024年9月,启明星辰监控到Apache Seata 官方发布了CVE-2024-22399 ApacheSeata Hessian反序列化漏洞漏洞。该漏洞CVSS3.1目前评分为9.8分,并且其综合评级为“超危”。

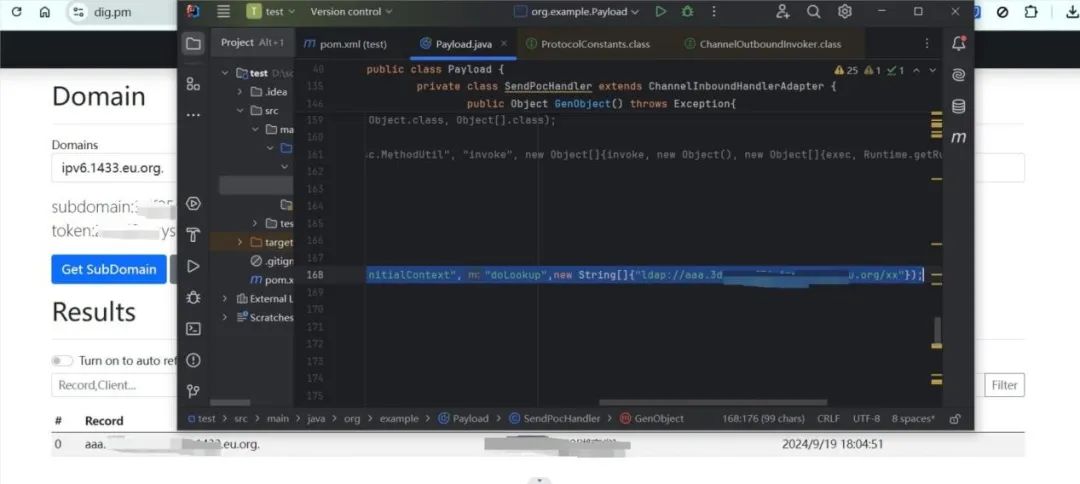

经研究确定,ApacheSeata 用于服务端与客户端通信的RPC 协议(默认端口为8091)以及自2.0.0 版本起实现的Raft 协议消息,均支持采用Hessian 进行数据的序列化与反序列化操作。在2.1.0 及1.8.1 版本之前,Seata在处理RPC 请求时,对RPC 消息体中的序列化数据校验机制不够严格。这一情况致使攻击者能够构造包含恶意Hessian 序列化数据的消息体,并发送恶意RPC 请求,最终可能导致远程代码执行。若成功利用此漏洞,攻击者则有可能完全掌控受影响的系统,其中包括获取敏感数据的访问权限、执行任意指令,或者发起进一步的网络攻击行为。请受影响的用户尽快采取防护措施。

漏洞复现

影响版本

Apache Seata 2.0.0 版本

Apache Seata 1.0.0 至 1.8.0 版本

解决方案

一、官方修复方案

目前官方已有可更新版本,建议受影响用户升级至最新版本:

Apache Seata 2.1.0/1.8.1

官方下载地址:

https://github.com/apache/incubator-seata/releases/tag/v2.1.0

二、启明星辰解决方案

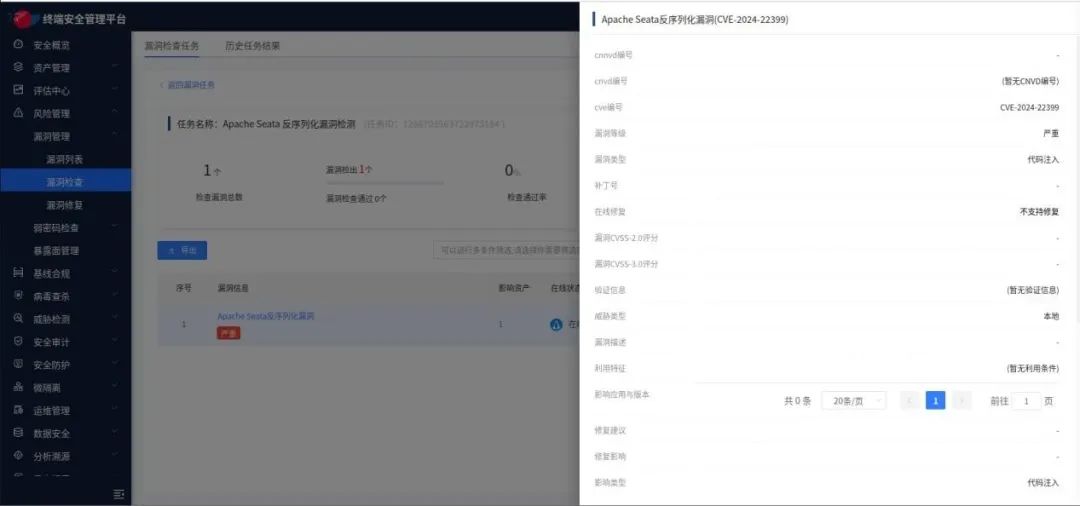

1、启明星辰终端产品方案

天珣终端安全一体化(EDR)提供漏洞的专项验证检查能力对漏洞驻留终端进行全网同步验证,同时提供实时告警异常子父进程,监控主机异常外连检测或防御能力,抵御漏洞攻击风险。

2、启明星辰检测类产品方案

天阗入侵检测与管理系统(IDS)、天阗超融合检测探针(CSP)、天阗威胁分析一体机(TAR)、天清入侵防御系统(IPS)升级到当前最新版本事件库即可有效检测或防护该漏洞造成的攻击风险,事件库下载地址:

https://venustech.download.venuscloud.cn/

3、启明星辰漏扫产品方案

(1)“启明星辰漏洞扫描系统V6.0”产品已支持对该漏洞进行扫描。

(2)启明星辰漏洞扫描系统608X系列版本已支持对该漏洞进行扫描。

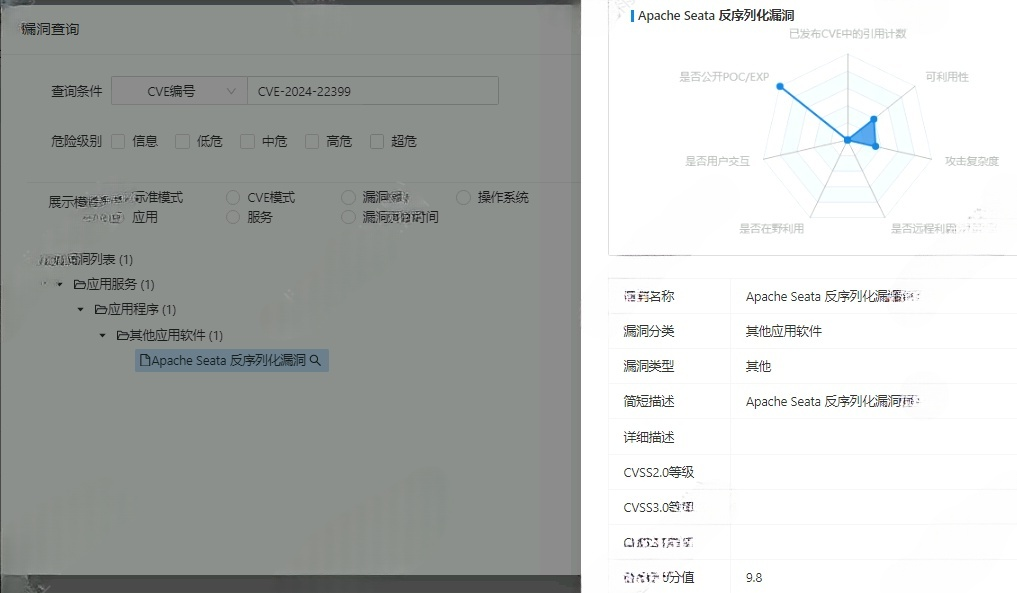

4、启明星辰资产与脆弱性管理平台(ASM)产品方案

启明星辰资产与脆弱性管理平台实时采集并更新情报信息,对入库资产漏洞Apache Seata 反序列化漏洞(CVE-2024-22399)进行管理。

5、启明星辰安全管理和态势感知平台产品方案

用户可以通过泰合安全管理和态势感知平台,进行关联策略配置,结合实际环境中系统日志和安全设备的告警信息进行持续监控,从而发现“Apache Seata 反序列化漏洞(CVE-2024-22399)”的漏洞利用攻击行为。

(1) 在泰合的平台中,通过脆弱性发现功能针对“Apache Seata 反序列化漏洞(CVE-2024-22399)”漏洞扫描任务,排查管理网络中受此漏洞影响的重要资产。

(2)平台“关联分析”模块中,添加“L2_Apache Seata 反序列化漏洞”,通过启明星辰检测设备、目标主机系统等设备的告警日志,发现外部攻击行为。

通过分析规则自动将"L2_ApacheSeata反序列化漏洞"漏洞利用的可疑行为源地址添加到观察列表“高风险连接”中,作为内部情报数据使用。

(3) 添加“L3_ApacheSeata反序列化漏洞”,条件日志名称等于或包含“L2_Apache Seata 反序列化漏洞”,攻击结果等于“攻击成功”,目的地址引用资产漏洞或源地址匹配威胁情报,从而提升关联规则的置信度。

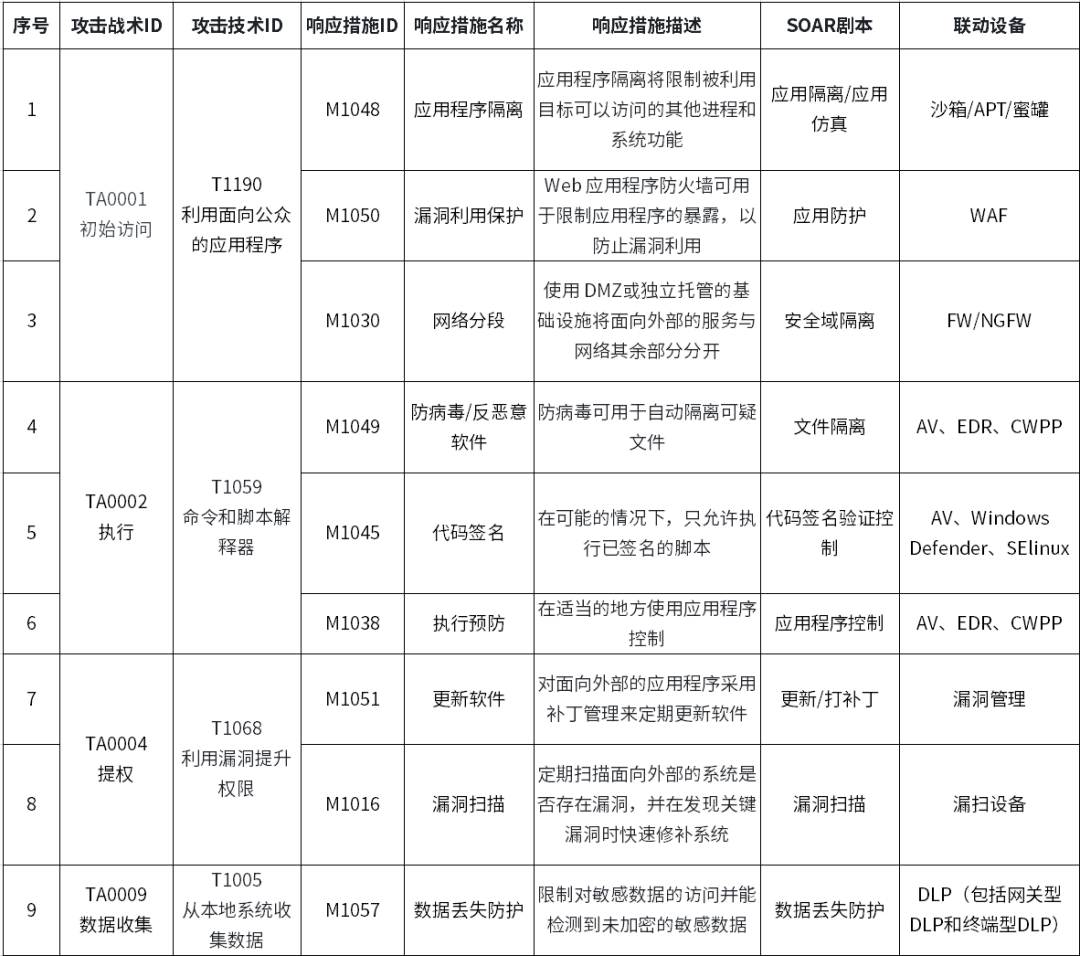

(4)ATT&CK攻击链条分析与SOAR处置建议

根据对CVE-2024-22399漏洞的攻击利用过程进行分析,攻击链涉及多个ATT&CK战术和技术阶段,覆盖的TTP包括:

TA0001初始访问:T1190利用面向公众的应用程序

TA0002执行:T1059命令和脚本解释器

TA0004提权: T1068利用漏洞提升权限

TA0009数据收集: T1005从本地系统收集数据

通过泰合安全管理和态势感知平台内置SOAR自动化或半自动化编排联动响应处置能力,针对该漏洞利用的告警事件编排剧本,进行自动化处置。

(转自:启明星辰集团)