MFA告急?黑客利用高级技术绕过保护 飞天诚信:不!告急的其实是……

近日,网络安全领域出现新动态:黑客正在利用复杂攻击手段绕过多因素认证(MFA)保护。这些攻击并非直接破解认证因素,而是通过利用认证流程中的时序漏洞与实现缺陷,欺骗系统认为二次认证已完成。Quarkslab研究团队发现,攻击者可在MFA挑战完成前拦截并篡改会话令牌状态,通过JavaScript代码注入篡改认证响应,使系统误判为合法登录。

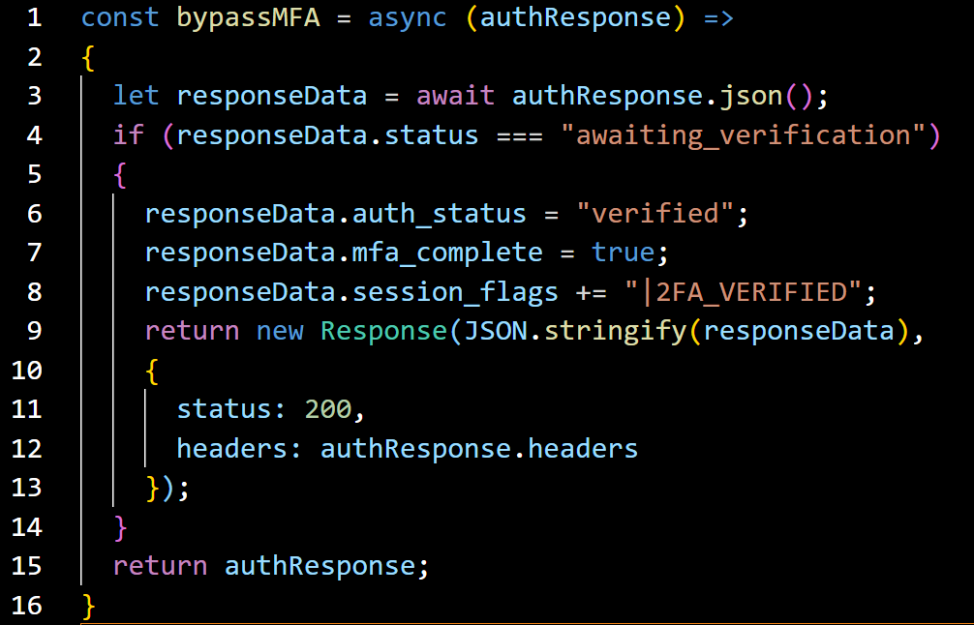

以下是一个简化的示例:

该代码片段展示了如何拦截身份验证响应并修改关键状态标志,从而误导系统认为二次MFA认证已成功完成。

这些攻击的影响尤其令人担忧,因为与传统暴力破解相比,它们通常留下的取证证据极少。许多受害者只有在发现异常账户活动时才会察觉被入侵,而此时敏感数据可能已经被窃取。安全团队发现这些攻击尤其难以检测,因为它们在安全日志中显示为合法的身份验证流程。

多因素身份认证(MFA)已成为网络空间安全的重要基石。多因素身份认证要求用户通过多种方式(例如用户口令以及发送到用户手机的一次性验证码)验证身份。这种身份认证方法为攻击者设置了巨大的障碍,因为同时破坏多个身份认证因素被认为是非常困难的。国家标准GB/T 25069《信息安全技术 术语》将人因素身份认证(多因素鉴别)定义为“采用以下两个或多个因素的鉴别:(1)知晓因素,‘个人知道的’;(2)拥有因素,‘个人持有的’;(3)生物因素,‘个人是什么或能够做什么的’”。

那么,只要使用了多种认证因素,就一定是“多因素身份认证”吗?并不是。

一个常见的反例是智能门锁。智能门锁通常支持密码(从键盘输入)、指纹、刷卡等多种开锁方式,只要其中任意一种方式认证通过,智能门锁就会打开。也就是说,尽管智能门锁支持使用多种认证因素进行认证,但在验证时只使用其中的任意一种而不是多种,因而不是“多因素身份认证”。

国家标准GB/T 18794.2《信息技术开放系统互连开放系统安全框架第2部分:鉴别框架》指出了身份认证(鉴别)的特点:“鉴别仅在与验证者相关的上下文中才有意义”。也就是说,验证结果是一次性的,不宜重复使用。多次身份认证是容易想到的解决方案,但GB/T 18794.2无情地指出,多次认证不能抵御认证期间的攻击(例如附加额外的数据)。这与上文研究人员的发现是吻合的。

飞天诚信牵头完成的密标委标准研究课题《多因素身份鉴别密码技术应用研究》归纳了多因素身份认证的两种实现路径。一种是“串行模式”,即先在本地的可信终端进行身份认证,再使用可信终端在远端进行身份认证;另一种是“并行模式”,即在远端分别进行两次(或多次)使用不同因素的身份认证,并将多次认证结果合并作为最终的身份认证结果。飞天诚信在研究报告中指出,这两种路径面临的威胁有所不同。“串行模式”特有的威胁是可信终端的安全性被破坏,而远端无法识别可信终端当前的安全状态;“并行模式”特有的威胁是多次鉴别的一致性被混淆(例如,把对用户A的认证结果与对用户B的认证结果合并作为对用户A的认证结果)。更进一步,如果“并行模式”没有将不同的认证结果进行合并作为最终的认证结果,就变成了本文中被攻破的“多因素身份认证”。因此,研究人员攻破的是有缺陷的“多因素身份认证”,甚至可以说这根本就不是真正的多因素身份认证,用“多次身份认证”来称呼它更为合适。

飞天诚信的FIDO硬件安全密钥(FIDO Security Key)是部署“串行模式”MFA的理想选择。该产品支持FIDO协议(Google、AWS等众多在线服务支持该协议),用户可以通过USB-A、USB-C接口、NFC或BLE接口将飞天诚信FIDO Security Key连接到电脑或手机,快速、安全地完成账号登录或单点登录。飞天诚信FIDO Security Key的安全性符合NIST SP 800-63B中最高级别(AAL3)的要求。

动态口令是一种基于密码技术的一次性口令机制。用户无需记忆口令,也无需手工更改口令,口令通过用户持有的客户端器件生成,并基于一定的算法与服务端形成同步,从而作为证明用户身份的依据。动态口令系统可通过RADIUS、PAM等流行框架与应用对接,能有效缓解弱口令带来的安全风险,构成“口令+动态口令”的“并行模式”MFA。飞天诚信动态令牌身份认证系统和动态令牌(OTP)均已获得网络安全专用产品安全检测证书和商用密码产品认证证书。特别是动态令牌OTP,获得了(截至目前唯一的)商用密码产品安全二级证书,能够同时满足等保(GB/T 22239)和密评(GB/T 39786)的第三级要求。

真正的安全不是堆砌技术,而是构建不可篡改的信任链。我们呼吁行业回归MFA的本质:让攻击者即使截获所有认证因素,仍无法复现合法用户的"数字DNA"。